O objeto deste texto é a análise de vulnerabilidades em roteadores. Cheguei até o site da empresa Rapid7 (http://www.rapid7.com/) por intermédio de noticias da área de TI, relacionadas com segurança. O tema é extenso, e o espaço, curto (assim como o tempo). Os objetivos aqui são: 1) chamar a atenção para a existência de modelos e fabricantes propensos a ataques; 2) fornecer material para que os mais interessados possam se aprofundar na pesquisa.

A pesquisa

O documento original que apresenta a pesquisa da Rapid7 pode ser acessado pelos 2 links abaixo:

https://dl.dropboxusercontent.com/u/8703253/SecurityFlawsUPnP.pdf

https://community.rapid7.com/community/infosec/blog/2013/01/29/security-flaws-in-universal-plug-and-play-unplug-dont-play

Resumindo

O que é o protocolo UPnP

Universal Plug and Play (UPnP) é um protocolo que permite a fácil comunicação entre computadores e dispositivos de rede. Esse protocolo é habilitado por default em milhões de sistemas, incluindo impressoras, servidores, câmeras IP, smart TVs e dispositivos de armazenamento de rede.

As vulnerabilidades do protocolo UPnP

As estatísticas apresentadas neste trabalho são produto de 5 meses e meio de varreduras, onde requisições digitais foram enviadas a cada endereço IPv4 roteável, em um processo que possibilitou a identificação de 81 milhões de endereços IP únicos, que responderam à requisição padrão de identificação de dispositivos UPnP.

Ao final, foi quantificado e avaliado o grau de exposição a que sistemas da Internet estão sujeitos, devido às vulnerabilidades do protocolo UPnP. Durante o curso dessa pesquisa, chegou-se ao estonteante número de mais de 23 milhões de sistemas vulneráveis ao controle por execução de código remoto.

O trabalho detalha os fabricantes dos dispositivos e seus respectivos modelos. Cerca de 1500 fabricantes e 6900 produtos foram identificados como vulneráveis a pelo menos uma das brechas documentadas neste trabalho.

A empresa Rapid7 trabalhou em conjunto com o CERT (Centro de Estudos para Resposta e Tratamento de Incidentes em Computadores) para notificar os fabricantes e os fornecedores de código “open source” descritos nessa pesquisa. Infelizmente, a realidade da indústria de consumo eletrônica irá deixar a maioria destes dispositivos vulneráveis indefinidamente. Para delinear um exemplo, vamos pensar em roteadores; alguns fabricantes disponibilizam novas versões de firmwares para alguns modelos de seus roteadores, notadamente, os mais novos. Os modelos mais antigos não são mais atualizados; do ponto de vista do fabricante, não é economicamente viável gerar firmware atualizado para dispositivos fora de linha.

Por essa razão, Rapid7 recomenda fortemente desabilitar o protocolo UPnP em todos os dispositivos que suportam a estrutura de Internet; para aqueles dispositivos que não permitem nem mesmo que se desabilite o protocolo, recomenda-se a substituição sumária do aparelho.

As listas de fabricantes e modelos

A relação de fabricantes e modelos, agrupados pelo nome da falha de segurança, pode ser obtida ao final do arquivo pdf da pesquisa. Para facilitar, estou publicando diretamente os links do Google docs:

Vulnerable Products: Portable SDK for UPnP Devices (libupnp)

https://docs.google.com/spreadsheet/ccc?key=0ApUaRDtAei07dFdOWXdKRUVaUTdRYndnbW5zajRyTmc#gid=0

Vulnerable Products: MiniUPnP

https://docs.google.com/spreadsheet/ccc?key=0ApUaRDtAei07dDhwelZDQlYyQVJhbWRtUEIwVEVyRFE#gid=0

Vulnerable Products: SOAP API Exposure

https://docs.google.com/spreadsheet/ccc?key=0ApUaRDtAei07dGxkSHN1cEN3V2pmYW4yNkpZMlQ0Rmc#gid=0

A ferramenta gratuita para seu teste

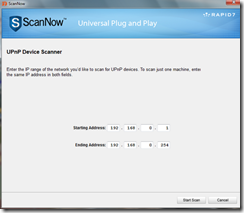

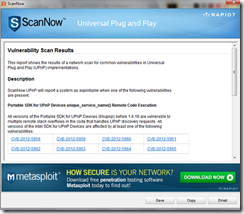

Rapid7 oferece gratuitamente algumas ferramentas que ajudam a identificar sistemas que possuem o protocolo UPnP habilitado, tais como o ScanNow, módulos do “open source” Metasploit Framework e algumas atualizações do Nexpose.

Particularmente, eu baixei e testei o ScanNow. Seguem algumas telas do acionamento do aplicativo:

Noticias relacionadas

Roteadores domésticos têm vulnerabilidades críticas de segurança, diz estudo

Nenhum comentário:

Postar um comentário